Безопасный SOCKS5 прокси для Telegram за 1 Евро и 10 минут. Как выбрать

- Безопасный SOCKS5 прокси для Telegram за 1 Евро и 10 минут. Как выбрать

- SOCKS5 proxy linux. Создание и настройка SOCKS5 прокси сервера в Ubuntu

- SOCKS5 https. Разница между HTTP(S) и SOCKS5

- SOCKS5 udp proxy. What Is a SOCKS Proxy?

- Vpn SOCKS5. 1 . TorGuard

- SOCKS5, как использовать. Поднимаем свой SOCKS5 proxy-сервер

- SOCKS5 proxy установка. Установка SOCKS сервер Dante в Ubuntu версии 18 и выше

- Socks4, как пользоваться. Виды и типы прокси

Безопасный SOCKS5 прокси для Telegram за 1 Евро и 10 минут. Как выбрать

Proxy для Телеграм нужно правильно выбирать – давайте пройдемся по основным параметрам, чтобы определить наилучший выбор! Мы сделали небольшую подборку критериев, которая поможет найти подходящий сервер прямо сейчас!

Платный или бесплатный

Если вы решили загрузить прокси для Телеграмма бесплатно, нужно учитывать определенные минусы:

- Адреса периодически блокируются;

- Работа может быть нестабильной;

- Некоторые страницы заражены вирусами и вредносным ПО;

- Полная безопасность личной информации не гарантируется.

IPv4 или IPv6:

- IPv4 – более старый протокол, активно используемый на большинстве ресурсов;

- IPv6 – новый протокол, активно завоевывающий пространство.

Общие или приватные:

- Общие адреса используются большим количеством человек – они дешевле, в случае чрезмерной активности могут быть заблокированы;

- Индивидуальные адреса дороже, зато активность исходит только от вас.

Статические или динамические:

- Статические – это один айпишник, используемый все время работы. Если адрес попадет в черный список или бан, использовать его нельзя;

- Динамические айпи-адреса постоянно меняются. Если пул меняется, вы можете получать новые данные для соединения.

А теперь кратко пройдемся по определениям!

- Прокси для Телеграмма Socks 5 – пятая версия сетевого протокола, транспортирующая любые другие сетевые протоколы и поддерживающая авторизацию пользователя;

- HTTP – самый распространенный протокол с поддержкой защищенного соединения;

Давайте наконец поговорим о том, какие прокси для Телеграмма в 2019 году работают – ниже вас ждет список рабочих данных и ссылок!

SOCKS5 proxy linux. Создание и настройка SOCKS5 прокси сервера в Ubuntu

Для ускорения работы с некоторыми программами и парсерами, которые я использую, требуются прокси, сначала я арендовал их, но потом решил поднять свои SOKS5 прокси сервера на уже имеющихся серверах с сайтами.

На всех серверах стоит Ubuntu Server 14.04, может где-то и 12.04, но описание должно подойти и для всех остальных систем основанных на Debian.

Есть 2 известных мне способа организации работы SOKS5 сервера:

- SOCKS через SSH. Этот способ удобен своей простотой но неудобен при частом использовании, или использовании с разных машин;

- Установка SOCKS сервера. При использовании этого способа уйдет чуть больше времени на первоначальную настройку, но потом пользоваться прокси будет быстрее и удобнее.

SOCKS через SSH

Для того чтоб поднять SOCKS5 через SSH нужен только доступ к SSH сервера.

Вводим в терминале или SSH клиенте (PuTTY для Windows)

ssh -D 1080 user@server

Если запросит пароль, то нужно ввести пароль от SSH сервера.

-D – указывает порт по которому будет доступен SOKS5 сервер

Все, после этого вы можете подключиться к SOKS5 серверу по адресу localhost:1080 или 127.0.0.1:1080

Такой способ удобен тем что не нужно ничего дополнительно устанавливать и настраивать. Но перед каждым подключением или после разрыва ssh соединения, например из-за проблем с интернетом придется заново вводить эту команду.

Установка SOCKS сервера

Я знаю 2 SOCKS сервера 3proxy и Dante . У себя использовал Dante Server его настройку и опишу.

Установить Dante сервер можно с помощью apt-get, по умолчанию устанавливается старая версия (v.1.1). Ниже будут настройки для старой и новой (v.1.4) версий.

Установка новой версии Dante Server

sudo apt-get update sudo apt-get install software-properties-common python-software-properties sudo add-apt-repository ppa:dajhorn/dante sudo apt-get update sudo apt-get install dante-server

После этих действий Dante Server будет установлен, но ругнется и не сможет запуститься, видимо дефолтные настройки имеют ошибку.

Далее нужно отредактировать файл настроек

sudo nano /etc/danted.conf

Приведя его к такому виду

logoutput: syslog /var/log/danted.log internal: eth0 port = 1080 external: eth0 socksmethod: username user.privileged: root user.unprivileged: nobody client pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error } socks pass { from: 0.0.0.0/0 to: 0.0.0.0/0 command: connect log: error method: username }

Расшифровка конфига:

- указываем лог файл который будет находиться по адресу /var/log/danted.log;

- eth0 - сетевой интерфейс на котором висит внешний IP сервера, узнать его можно воспользовавшись командой ifconfig , либо можно просто указать свой внешний IP вместо названия интерфейса;

- socksmethod - метод авторизации. username - авторизация с указанием логина и пароля системных пользователей. Можно указать none если вы хотите не использовать авторизацию, но не советую оставлять открытым для порт для прокси т.к. сканеры прокси не дремлют, и у меня через открытый порт начали спам рассылать, после чего мне хостер отписал что у моего IP идет спам и надо что-то решать, можно использовать не дефолтный порт а какой-то другой, это позволит отсрочить нахождения вашего прокси сканерами;

- user.privileged - имя пользователя с расширенными правами;

- user.unprivileged - имя пользователя с обычными правами (как я понял dante работает от имени этих пользователей в зависимости от того какими правами нужно обладать для выполнения операции).

После сохранения настроек нужно перезагрузить Dante

sudo service danted restart

Все, теперь к SOKS5 прокси можно подключиться с любого устройства, указав IP сервера, порт – 1080, и данные для авторизации (имя и пароль пользователей которые зарегистрированы на сервере).

Я для доступа к прокси создал отдельного пользователя и указываю его данные. Создавал командой

sudo useradd -m soksuser && sudo passwd soksuser

Где soksuser – имя создаваемого пользователя.

Узнать подробнее о создании пользователей в Ubuntu .

Установка старой версии Dante Server

sudo apt-get update sudo apt-get install dante-server

Далее нужно отредактировать файл настроек

sudo nano /etc/danted.conf

Приведя его к такому виду

logoutput: syslog /var/log/danted.log internal: eth0 port = 1085 external: eth0 method: username user.privileged: root user.notprivileged: nobody client pass { from: 0.0.0.0/0 to: 0.0.0.0/0 log: error } pass { from: 0.0.0.0/0 to: 0.0.0.0/0 command: connect log: error method: username }

Дальше все так-же как и в новой версии о которой я писал выше.

SOCKS5 https. Разница между HTTP(S) и SOCKS5

Протоколы HTTPS и SOCKS5 отличаются друг от друга принципом обработки сетевого трафика. SOCKS5 позволяют достичь максимальной анонимности соединения за счет того, что обеспечивают передачу сетевого трафика в чистом виде. При этом не модерируются HTTP-заголовки, благодаря чему посещаемый сайт не узнает ваш действительный IP и даже тот факт, что вы используете прокси-сервер.

Чтобы подробнее разобраться, чем отличаются друг от друга HTTPS и SOCKS5, изучим ниже особенности каждого из этих протоколов по отдельности.

Особенности HTTPS прокси

HTTPS прокси представляет собой более безопасную версию стандартного HTTP. Буква «S», которая добавляется в конце, означает «Secure» (англ. защищенный). Дополнительную безопасность этому прокси обеспечивает защищенное SSL соединение.

HTTPS сервера используются, когда нужно передать по сети секретную информацию: данные кредитной карты, логин/пароль и т. д. Если применять для этих целей стандартный HTTP прокси, то появится большой риск, что данные пользователя могут быть перехвачены. Причем доступ к информации о вас интересен не только злоумышленникам, но и интернет-провайдерам. Они отслеживают каждый шаг своих клиентов в интернете, перехватывая и логируя всю полезную для них информацию.

Обеспечить безопасность личным данным поможет HTTPS протокол. При его использовании происходит шифровка всего передаваемого трафика по специальному алгоритму, который устойчив ко взлому.

Принцип работы HTTPS прокси

HTTPS коннектится к веб-ресурсу, из-за чего происходит шифровка вашего трафика. В этом случае отследить передаваемую через прокси-сервер информацию нельзя. Шифрует и дешифрует данные не прокси, а браузер и целевой сервер. Следовательно, с помощью HTTPS происходит пассивная передача зашифрованной информации без ее какой-либо обработки.

Благодаря этому принципу работы HTTPS можно использовать для работы почти с любым TCP-протоколом. Прокси может применяться как IMAP, POP3, NNTP, SMTP.

Особенности SOCKS5 прокси

Socks прокси является наиболее прогрессивным протоколом передачи информации. SOCKS5 представляет собой расширенную версию Socks4 с добавлением поддержки UDP. Это прокси обеспечивает строгую аутентификацию универсальным схемам и позволяет расширить методы адресаций, добавив поддержку доменов и адресов Ipv6 .

Принцип работы SOCKS5 прокси

Socks не модерирует HTTP-заголовки. Эти сервера передают информацию в чистом виде и являются полностью анонимными .

Информация об IP-адресе пользователя при использовании SOCKS5 остается полностью засекреченной. Сайт, на который вы зайдете через это прокси, не сможет определить, что при переходе использовалось прокси. Соединение с веб-ресурсом происходит прозрачно, будто вы напрямую зашли на него без использования прокси-сервера. При этом отображаться сайту будет не ваш IP, а адрес используемого вами прокси.

Socks предусматривает поддержку всех протоколом, в том числе HTTPS, HTTP, FTP.

Что выбрать: HTTPS или SOCKS5

Если вам нужна максимальная анонимность при работе в интернете, стоит выбирать исключительно SOCKS5. Эти прокси более безопасны и универсально подходят для любых программ и сайтов. Если же вам нужно прокси для парсинга данных, онлайн-игр, раскрутки сообществ в социальных сетях, SEO-продвижения и других подобных задач, то можно ограничиться HTTPS прокси.

Приобретайте анонимные прокси HTTPS и SOCKS5 в компании Proxy-Seller. При необходимости наши специалисты помогут вам подобрать наиболее подходящий сервер для парсинга, интернет-продвижения, автоматизации процессов и решения любых других задач.

Вы понимаете, в чем разница между платными и бесплатными прокси ? Разберитесь в этом вопросе. Это очень важно.

SOCKS5 udp proxy. What Is a SOCKS Proxy?

SOCKS, which stands for Socket Secure, is a network protocol that facilitates communication with servers through a firewall by routing network traffic to the actual server on behalf of a client. SOCKS is designed to route any type of traffic generated by any protocol or program.

A SOCKS proxy server creates a Transmission Control Protocol (TCP) connection to another server behind the firewall on the client’s behalf, then exchanges network packets between the client and the actual server. The SOCKS proxy server doesn’t interpret the network traffic between client and server in any way; it is often used because clients are behind a firewall and are not permitted to establish TCP connections to outside servers unless they do it through the SOCKS proxy server. Therefore, a SOCKS proxy relays a user’s TCP and User Datagram Protocol (UDP) session over firewall.

SOCKS is a layer 5 protocol, and it doesn’t care about anything below that layer in the Open Systems Interconnection (OSI) model — meaning you can’t use it to tunnel protocols operating below layer 5. This includes things such as ping, Address Resolution Protocol (ARP), etc. From a security perspective, it won’t allow an attacker to perform scans using tools such as Nmap if they are scanning based on half-open connections because it works at layer 5.

Since SOCKS sits at layer 5, between SSL (layer 7) and TCP/UDP (layer 4), it can handle several request types, including HTTP, HTTPS, POP3, SMTP and FTP. As a result, SOCKS can be used for email, web browsing, peer-to-peer sharing, file transfers and more.

Other proxies built for specific protocols at layer 7, such as an HTTP proxy that is used to interpret and forward HTTP or HTTPS traffic between client and server, are often referred to as application proxies.

There are only two versions: SOCKS4 and SOCKs5. The main differences between SOCKs5 and SOCKS4 are:

- SOCKS4 doesn’t support authentication, while SOCKs5 supports a variety of authentication methods ; and

- SOCKS4 doesn’t support UDP proxies, while SOCKs5 does.

A SOCKs5 proxy is more secure because it establishes a full TCP connection with authentication and uses the Secure Shell (SSH) encrypted tunneling method to relay the traffic.

Vpn SOCKS5. 1 . TorGuard

TorGuard has some very impressive SOCKs5 VPN packages for encrypting user data while accessing the internet. With 3000+ servers in 50+ countries, their stealth proxies have one of the best network speeds. Users get to enjoy unparalleled surfing speeds, unlimited bandwidth, and zero throttling from wherever they are in the world.

Apart from the speed, they have native apps for all popular platforms and devices including Windows, Linux, macOS, iOS, Android, and Routers. Getting started with TorGuard Socks5 VPN is fairly simple. Just install the app on your device and there that’s it. Because TorGuard conceals your IP, you can stream, download, and access geo-restricted content without worries.

Apart from IP masking, they also have a host of other high-end professional security features for enhanced user online safety. Some of these include 256-bit AES encryption, DNS/IPV6/WebRTC leak-proofing, and kill switch.

Together with the safety features, TorGuard also offers stealth VPN protocols . Some of these include OpenVPN obfuscation, Split tunneling, OpenConnect, and Shadowsocks . All these features add to user anonymity while surfing the internet.

If you’re looking for the best socks5 proxies for anonymous surfing, TorGuard Socks5 VPN is worth checking out, You can check the Torguard SOCK5 IP address List Here .

SOCKS5, как использовать. Поднимаем свой SOCKS5 proxy-сервер

Вводятся постоянные блокировки, и может возникнуть потребность в бюджетном способе их обхода, например, использование socks5. Как это сделать? Рассказываем в нашем материале.

Если у вас нет своей VDS

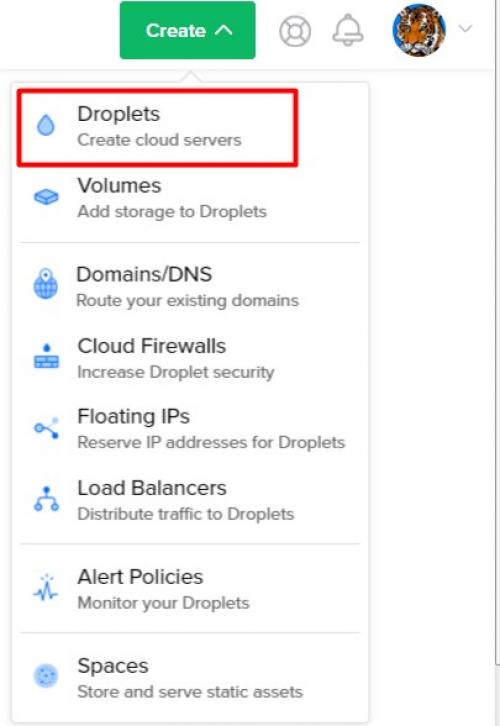

Берем, регистрируемся на digitalocean.com,.

Простой способ поднятия VPN

- Создайте аккаунт на Digital Ocean и добавьте свои платежные данные.

- Заходим сюда.

- Скрипт собирает droplet c vpn после установки отдаёт настройки с vpn и все, пользуетесь на здоровье.

И того, всего нужно сделать 3 клика.

Правда это будет стоить $5 в месяц, но можно легко разделить на друзей.

Если кто тестировал VPN в три клика на DigitalOcean и не получалось подключить клиента с Win 10 и в «диспетчере событий» (eventvwr.msc) появляется error 720, то в «Диспетчере устройств» (devmgmt.msc) удалите все сетевые адаптеры начинающиеся с «WAN Miniport» и обновите конфигурацию оборудования. После всё будет работать.

Не очень простой способ поднятия socks5

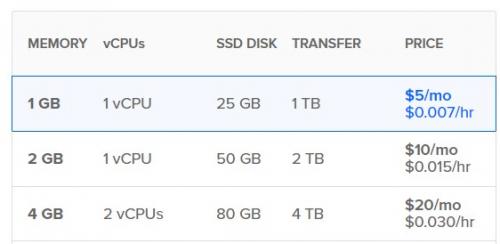

- Выберете самый дешевый тариф как описано ниже (у вас будут списывать деньги за час, а не сразу за весь месяц)

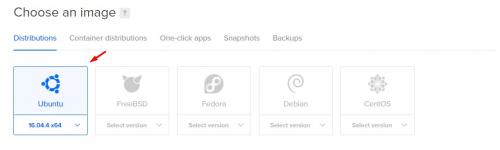

- Создаем новый droplet любой конфигурации, минимальный стоит 5$/месяц, трафик 1TB, чуть дороже 10$/месяц — трафик 2TB, 20$ — 4TB. Операционная система ubuntu 16.04.4 x64 подойдет идеально.

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Выберете Ubuntu 16.04.

Выберете Ubuntu 16.04.

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

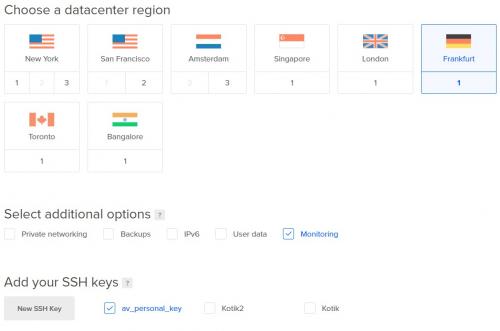

Выберите регион, который ближе всего к вашему

Выберите регион, который ближе всего к вашему

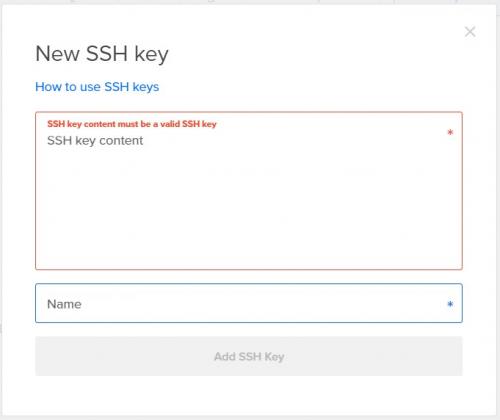

Вы можете заметить, что у вас нет ssh ключа в вашем аккаунте. Если так, то вот чуть про и как их настроить

Если вы пользователь Windows — не беспокойтесь, я расскажу как легко работать с ssh ключами в Windows.

Доступ до вашего VDS

Если вы Linux или Mac пользователь, то вы скорее всего уже знаете как сгенерировать ssh ключи и как использовать их. В этом случае, просто загрузите приватный ключ на ваш аккаунт Digital Ocean и проследуйте дальше.

Также — включение двухфакторной аутентификации добавит безопасности и избавит от головной боли в случае чего.

Есть один момент — DO ожидает формат вашего ключа как если бы он был сгенерирован Linux ssh генератором. Это выглядит вот так:

ssh-rsa AAAAB3NzaC …7QpNuybOgF root@proglib-ubuntu

Теперь часть для windows пользователей

Я лично использую . SSH ключи — это базовый метод контроля Linux серверов и защищенного доступа. Можно прочитать про это на . Если вы Windows пользователь ssh консоль это тоже самое как и cmd.exe.

Не беспокойтесь об этом, на самом деле это довольно просто.

Но если вы сгенерировали ключи через Putty, ваш публичный ключ будет выглядеть как то так и в таком виде он не будет работать с Ubuntu:

---- BEGIN SSH2 PUBLIC KEY ----

Comment: "rsa-key-20180413"

AAAAB3NzaC1yc2EAAAABJQAAAQEAuBflEQeTW9xfNI8N3krfFzxo8iU/NV/3cgxR

d2dkWZwYTaPaJsAoJFPtWhmsRuFuw7naZZOo/VFiqCuuYGaQcYRLrDqvfFjAusJg

B1ZK2YY57kz/ulzO9LqiVta+Fql4jL5244z9FNHF10YXbBZsmYQikAWJCItCxvZh

goY74Sfa5lPRfGojfC0xwayObJjqRcI9PS7z66ixRqO05vPMBekt/7fKoXQ+pUCP

LOVeH8AAWdaRWkvT6waCFSmjVBwfkHoghtR9pp/PZihAxpS5dM8H7AJXlvLEhNSp

6smFlkkz+XU3d3Z2FqSLV9K6pBNlNCRn+G/60xVtTqGDAsdPNw==

---- END SSH2 PUBLIC KEY ----

Убедиться, что ваш ключ будет работать с DO можно следуя этим указаниям

- Создать ключ используя Linux как описано . Вы будете использовать этот ключ на сервере DO.

- Сохраните новые созданные публичный и приватные ключи где нибудь на своем компьютере

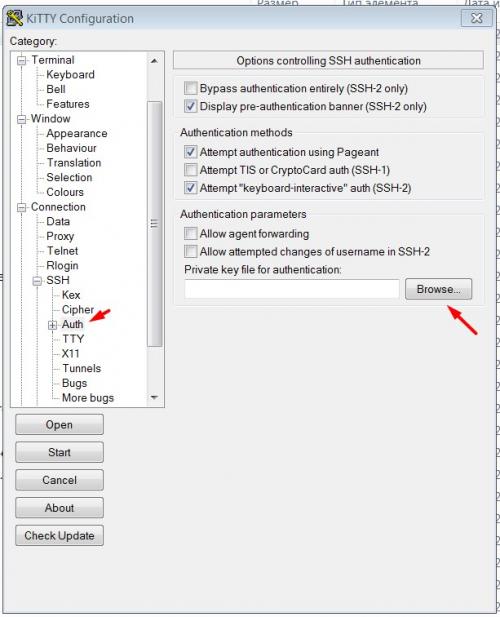

- Загрузите приватный ключ в PuttyGen через Conversion -> Import Key

- Затем нажмите "save private key" — вы будете использовать этот ключ с Putty позже

Конвертирование ключа в PuttyGen

Конвертирование ключа в PuttyGen

Если вы не имеет доступа до Linux консоли, вы можете сгенерировать ключи используя следующие действия**:

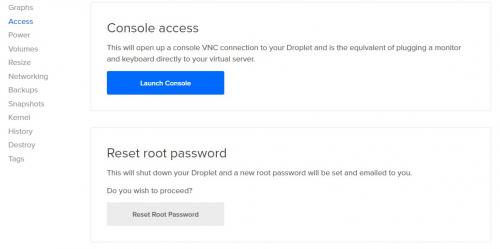

- Создайте дроплет в DO, сбросьте root пароль (смотрите картинку), откройте в онлайн консоли. Создайте ключи там и используйте команду cat для вывода ключа

- Создайте дроплет в DO, сбросьте root пароль, откройте Putty и введите логин, пароль

- В обоих случаях — будет проще создать новый дроплет после того, как нужные ключи будут установлены

Это меню позволяет сбросить пароли и запустить онлайн консоль

Это меню позволяет сбросить пароли и запустить онлайн консоль

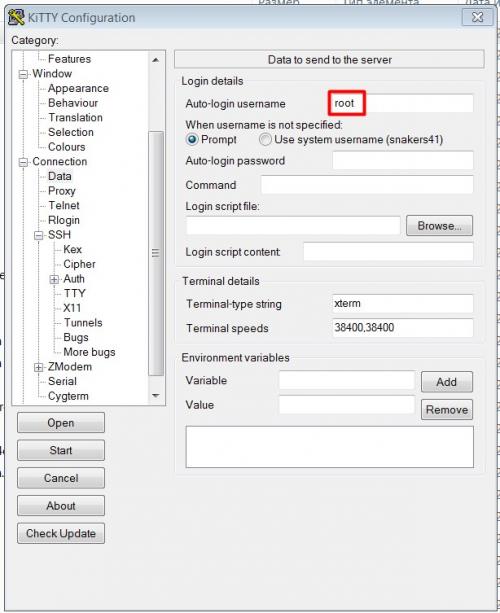

Наконец-то получить доступ до своего дроплета используя Putty и ключи

- Создайте новое соединение в Putty

- Введите ваш IP адрес и порт (обычно 22)

- Введите имя для вашего соединения и нажмите сохранить

- Пойдите в data -> Auto-login username и введите root

Настройка вашего VDS и прокси сервера

Теперь у вас есть ваш собственный VDS и ssh терминал с root доступом до него. Отлично!

SOCKS5 proxy установка. Установка SOCKS сервер Dante в Ubuntu версии 18 и выше

В случае Ubuntu выше 18.04.4 LTS (Ubuntu 20.04.1 LTS Focal, Ubuntu 22.04 LTS Jammy) Dante Server ставится стандартно из репозитория. Предварительно обновим пакеты:

apt update apt full-upgrade

Посмотрим версию пакета Dante SOCKS сервера в репозиториях

apt search dante-server dante-server/jammy 1.4.2+dfsg-7build4 amd64 SOCKS (v4 and v5) proxy daemon (danted)

Установим:

apt install dante-server

Проверим добавился ли Dante в автозагрузку:

systemctl is-enabled danted enabled

Правим конфигурационный файл /etc/danted.conf (сделайте предварительно бэкапа этого файла). Прописываем параметры в явном виде. Ниже полностью рабочий конфигурационный файл Dante Servera с доступом клиента по логину и паролю.

- danted.conf

logoutput: syslog stdout / var / log / sockd.log #logoutput: stderr internal: ens3 port = 1080 external: ens3 socksmethod: username #socksmethod: username none user.privileged: root user.unprivileged: nobody user.libwrap: nobody client pass { from: 0.0.0.0 / 0 to: 0.0.0.0 / 0 log: error connect disconnect } client block { from: 0.0.0.0 / 0 to: 0.0.0.0 / 0 log: connect error } socks pass { from: 0.0.0.0 / 0 to: 0.0.0.0 / 0 log: error connect disconnect } socks block { from: 0.0.0.0 / 0 to: 0.0.0.0 log: connect error

logoutput определяет, как Dante будет регистрировать подключения (в данном случае это происходит с помощью обычного системного лога).

user.privived предоставляет серверу root-права для проверки разрешений

user.uncitationd блокирует работу сервера в качестве непривилегированного пользователя (так как в этом нет необходимости, если нет более детализированных разрешений).

internal определяет порт, на котором запущен сервис, и IP-адреса, к которым можно подключиться.

external определяет сетевой интерфейс для исходящих подключений (это eth0 по умолчанию на большинстве серверов).

Перечитаем конфиг демона

systemctl restart danted

Cервер Dante будет использовать для аутентификации обычные учетные записи пользователей Linux. Это нормально, однако пароль, используемый для этого соединения, будет отправлен в виде простого текста. Потому лучше создать выделенного пользователя SOCKS, у которого не будет никаких других прав в системе

Создадим пользователя, который будет использовать наш SOCKS сервер и добавим его в группу proxy или в ту группу которая указана в параметре user.privileged конфига Dante.

Socks4, как пользоваться. Виды и типы прокси

Прокси сервера бывают нескольких типов:

- FTP прокси используются для загрузки данных на FTP сервера

- CGI прокси (анонимайзеры) помогают открыть любой веб-сайт прямо в браузере. Никаких дополнительных настроек не требуется. Чаще всего такие прокси выполнены в виде веб-сайта, где можно ввести адрес сайта, который необходимо посетить

- SMTP, POP3 и IMAP прокси используются для отправки и приема электронной почты

- HTTP и HTTPS прокси предназначены для просмотра веб-страниц

- Socks прокси передает все данные на конечный сервер как клиент, поэтому считается самым анонимным протоколом

HTTP, HTTPS и Socks прокси используются чаще всего, поэтому рассмотрим их подробнее.

HTTP прокси

HTTP прокси - это самый распространенный вид прокси. Основное предназначение - организация работы браузеров и других программ, использующих TCP протокол. Стандартные порты 80, 8080, 3128.

Принцип работы: программа или браузер посылает запрос прокси-серверу на открытие определенного URL ресурса. Прокси-сервер получает данные с запрашиваемого ресурса и отдает эти данные вашему браузеру.

HTTP прокси позволяют:

- кешировать загруженные файлы (картинки, страницы) для увеличения скорости открытия веб-сайтов

- ограничивать доступ к определенным ресурсам (например, Youtube)

- фильтровать данные. Например, вместо баннеров с рекламой показывать прозрачные картинки, которые не будут нарушать дизайн сайта, но будут существенно экономить время загрузки страницы и трафик

- ограничивать скорость соединения

- вести логи, контролировать трафик по пользователям

Виды прокси по анонимности

HTTP прокси по анонимности делятся на следующие виды:

- прозрачные прокси заявляют о том, что используется прокси и передают реальный IP адрес пользователя в HTTP заголовках. Прозрачные прокси использовать опасно, так как они не обеспечивают анонимности

- анонимные прокси уведомляют, что используется прокси, но при этом не передают реальный IP адрес пользователя. Анонимные прокси не могут гарантировать настоящей анонимности, так как заявляют, что прокси используется

- элитные прокси не уведомляют, что используется прокси и не передают реальный IP адрес пользователя. Только элитные прокси можно использовать для полной анонимности

HTTPS прокси

HTTPS прокси - фактически это HTTP-прокси, буква "S" в данном случае означает "secure" (защищенный) с поддержкой защищенного SSL соединения. Эти прокси применяются, когда требуется передать секретную информацию (например, логины/пароли, номера пластиковых карт). Стандартные порты 80, 8080, 3128.

При использовании обычного HTTP прокси всю информацию, передаваемую через него, можно перехватить с помощью самого прокси или на более низком уровне.

Например, все Интернет-провайдеры перехватывают и логируют абсолютно всю вашу активность в сети Интернет. Эти логи хранятся провайдером и является обоснованным доказательством ваших действий в сети Интернет. Поэтому для безопасности личных данных применяется протокол HTTPS, при этом весь передаваемый трафик шифруется устойчивым к взлому алгоритмом.

Принцип работы: прокси-сервер соединяется с ресурсом и ваш трафик шифруется. При таком методе отсутствует возможность узнать, какая именно информация передается через прокси-сервер (это ограничивает применение прокси как фильтра). Также в процессе шифрации и дешифрации прокси участия не принимает. Этим занимается клиентская программа (браузер) и целевой сервер. Таким образом, HTTPS proxy занимается пассивной передачей зашифрованной информации и не производит никакой обработки передаваемой информации. Такой метод работы позволяет использовать HTTPS proxy для передачи практически любого TCP-протокола. То есть HTTPS прокси может использоваться и как POP3, SMTP, IMAP, NNTP прокси.

Socks прокси

На сегодняшний день Socks прокси - самый прогрессивный протокол передачи информации. Иногда ошибочно называют Socs, Sox, Soks. Этот протокол разработан Дейвом Кобласом (Dave Koblas).

Протокол Socks разрабатывался для программ, которые не поддерживают использование прокси напрямую. Стандартные порты 1080, 1081.

Данный протокол пережил множество изменений и на данный момент используются две версии протокола:

- Socks 4 поддерживает только TCP соединения

- Socks 5 поддерживает TCP, UDP, авторизацию по логину и паролю и возможность удаленного DNS-запроса

Socks не занимается модерацией HTTP-заголовков. Socks-сервер будет передавать информацию через себя в чистом виде. Поэтому все Socks серверы являются анонимными.

Socks прокси не передает информацию о вашем IP адресе. Веб-сайт не сможет определить использование прокси. Соединение с веб-сайтом будет абсолютно прозрачным, также как если бы вы работали с ним напрямую. При этом веб-сайт будет видеть IP адрес прокси, а не ваш реальный IP адрес.

Socks поддерживает все протоколы, включая HTTP, HTTPS, FTP.