Настройка вашего VDS и прокси-сервера. Настройка VPN-сервера

Настройка вашего VDS и прокси-сервера. Настройка VPN-сервера

В моём распоряжении имеется VPS-сервер KVM . Здесь сразу всё работает, никуда писать не надо.

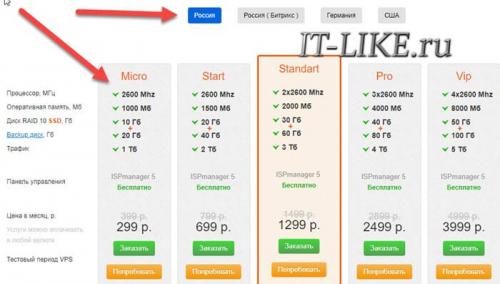

- При заказе услуги можно выбрать самый простой тарифный план «Micro»

- Все сайты открываются даже на серверах в России

- Есть бесплатный тестовый период 7 дней

- Техподдержка помогает

- Для моих посетителей, при вводе промокода: itlike60 — вы получите реальную скидку 60% на первый платёж.

Далее, первые скриншоты остались от старого хостинга, но всё так же.

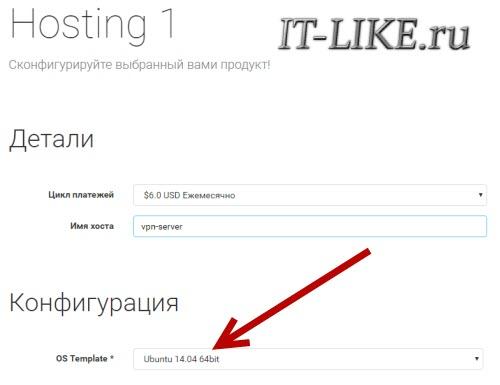

«Hostname» вводим любой или имя своего сайта (если в будущем будете). «OS Template» выбираем «Ubuntu 14.04 64bit» или любую из Ubuntu, Debian, CentOS:

Операционную систему потом можно поменять, если вдруг что не получится.

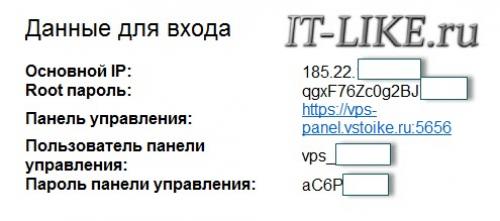

После оплаты на почту приходят данные для входа в панель управления и Root-пароль для настройки сервера. А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера

Переходим по ссылке в письме и входим в панель управления. На вкладке «Virtual Servers» будет ваш сервер:

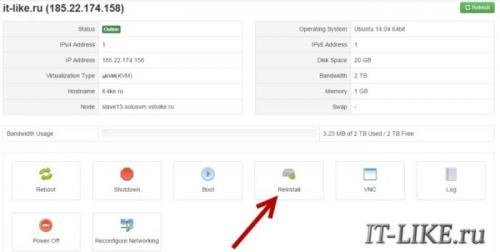

Нажимаем кнопку «Manage» и попадаем в окно администрирования:

Здесь нам ничего не нужно трогать. Единственное что может понадобится – это переустановка операционной системы – кнопка «Reinstall», об этом позже.

Теперь нам нужно подключиться к серверу чтобы посылать ему команды. Для этого будем использовать бесплатную программу Putty.

Свой прокси-сервер на vps. Поднимаем свой socks5 proxy-сервер

Вводятся постоянные блокировки, и может возникнуть потребность в бюджетном способе их обхода, например, использование socks5. Как это сделать? Рассказываем в нашем материале.

Если у вас нет своей VDS

Берем, регистрируемся на digitalocean.com,.

Простой способ поднятия VPN

- Создайте аккаунт на Digital Ocean и добавьте свои платежные данные.

- Заходим сюда.

- Скрипт собирает droplet c vpn после установки отдаёт настройки с vpn и все, пользуетесь на здоровье.

И того, всего нужно сделать 3 клика.

Правда это будет стоить $5 в месяц, но можно легко разделить на друзей.

Если кто тестировал VPN в три клика на DigitalOcean и не получалось подключить клиента с Win 10 и в «диспетчере событий» (eventvwr.msc) появляется error 720, то в «Диспетчере устройств» (devmgmt.msc) удалите все сетевые адаптеры начинающиеся с «WAN Miniport» и обновите конфигурацию оборудования. После всё будет работать.

Не очень простой способ поднятия socks5

- Выберете самый дешевый тариф как описано ниже (у вас будут списывать деньги за час, а не сразу за весь месяц)

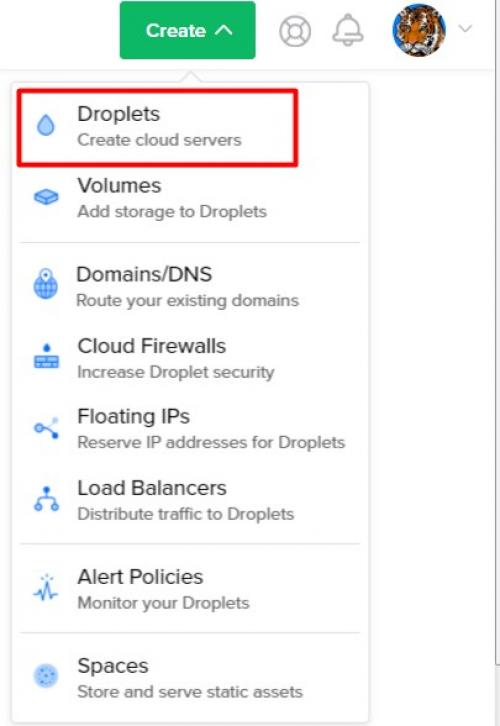

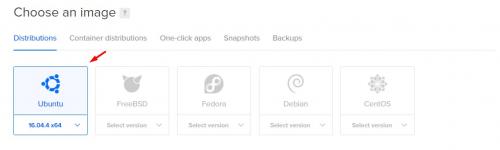

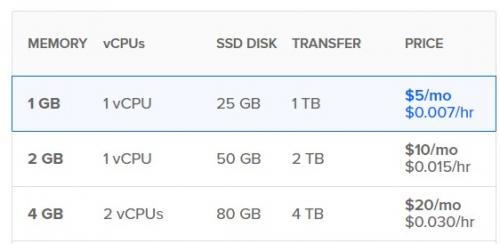

- Создаем новый droplet любой конфигурации, минимальный стоит 5$/месяц, трафик 1TB, чуть дороже 10$/месяц — трафик 2TB, 20$ — 4TB. Операционная система ubuntu 16.04.4 x64 подойдет идеально.

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Выберете Ubuntu 16.04.

Выберете Ubuntu 16.04.

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

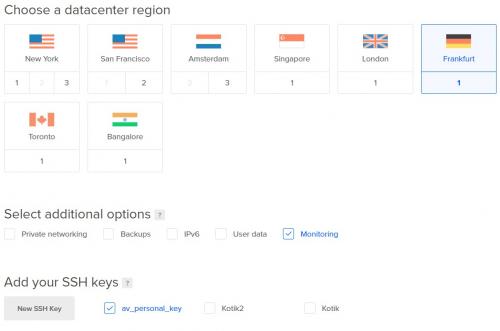

Выберите регион, который ближе всего к вашему

Выберите регион, который ближе всего к вашему

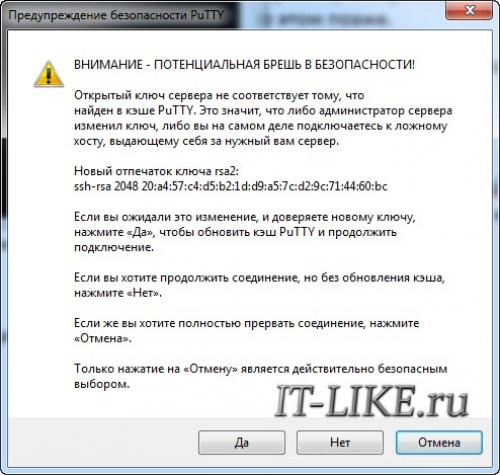

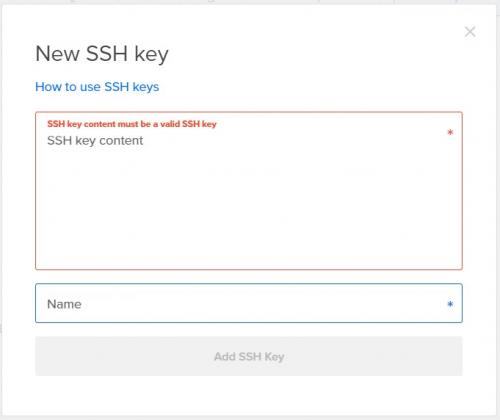

Вы можете заметить, что у вас нет ssh ключа в вашем аккаунте. Если так, то вот чуть про и как их настроить

Если вы пользователь Windows — не беспокойтесь, я расскажу как легко работать с ssh ключами в Windows.

Доступ до вашего VDS

Если вы Linux или Mac пользователь, то вы скорее всего уже знаете как сгенерировать ssh ключи и как использовать их. В этом случае, просто загрузите приватный ключ на ваш аккаунт Digital Ocean и проследуйте дальше.

Также — включение двухфакторной аутентификации добавит безопасности и избавит от головной боли в случае чего.

Есть один момент — DO ожидает формат вашего ключа как если бы он был сгенерирован Linux ssh генератором. Это выглядит вот так:

ssh-rsa AAAAB3NzaC …7QpNuybOgF root@proglib-ubuntu

Теперь часть для windows пользователей

Я лично использую . SSH ключи — это базовый метод контроля Linux серверов и защищенного доступа. Можно прочитать про это на . Если вы Windows пользователь ssh консоль это тоже самое как и cmd.exe.

Не беспокойтесь об этом, на самом деле это довольно просто.

Но если вы сгенерировали ключи через Putty, ваш публичный ключ будет выглядеть как то так и в таком виде он не будет работать с Ubuntu:

---- BEGIN SSH2 PUBLIC KEY ----

Comment: "rsa-key-20180413"

AAAAB3NzaC1yc2EAAAABJQAAAQEAuBflEQeTW9xfNI8N3krfFzxo8iU/NV/3cgxR

d2dkWZwYTaPaJsAoJFPtWhmsRuFuw7naZZOo/VFiqCuuYGaQcYRLrDqvfFjAusJg

B1ZK2YY57kz/ulzO9LqiVta+Fql4jL5244z9FNHF10YXbBZsmYQikAWJCItCxvZh

goY74Sfa5lPRfGojfC0xwayObJjqRcI9PS7z66ixRqO05vPMBekt/7fKoXQ+pUCP

LOVeH8AAWdaRWkvT6waCFSmjVBwfkHoghtR9pp/PZihAxpS5dM8H7AJXlvLEhNSp

6smFlkkz+XU3d3Z2FqSLV9K6pBNlNCRn+G/60xVtTqGDAsdPNw==

---- END SSH2 PUBLIC KEY ----

Убедиться, что ваш ключ будет работать с DO можно следуя этим указаниям

- Создать ключ используя Linux как описано . Вы будете использовать этот ключ на сервере DO.

- Сохраните новые созданные публичный и приватные ключи где нибудь на своем компьютере

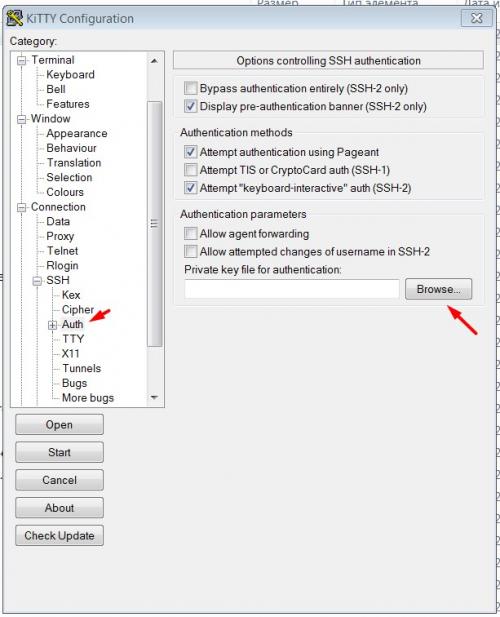

- Загрузите приватный ключ в PuttyGen через Conversion -> Import Key

- Затем нажмите "save private key" — вы будете использовать этот ключ с Putty позже

Конвертирование ключа в PuttyGen

Конвертирование ключа в PuttyGen

Если вы не имеет доступа до Linux консоли, вы можете сгенерировать ключи используя следующие действия**:

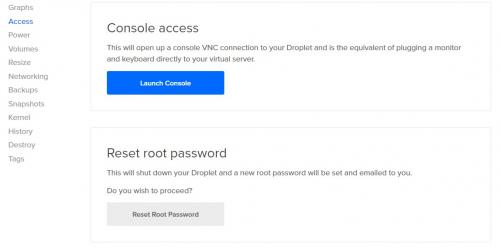

- Создайте дроплет в DO, сбросьте root пароль (смотрите картинку), откройте в онлайн консоли. Создайте ключи там и используйте команду cat для вывода ключа

- Создайте дроплет в DO, сбросьте root пароль, откройте Putty и введите логин, пароль

- В обоих случаях — будет проще создать новый дроплет после того, как нужные ключи будут установлены

Это меню позволяет сбросить пароли и запустить онлайн консоль

Это меню позволяет сбросить пароли и запустить онлайн консоль

Наконец-то получить доступ до своего дроплета используя Putty и ключи

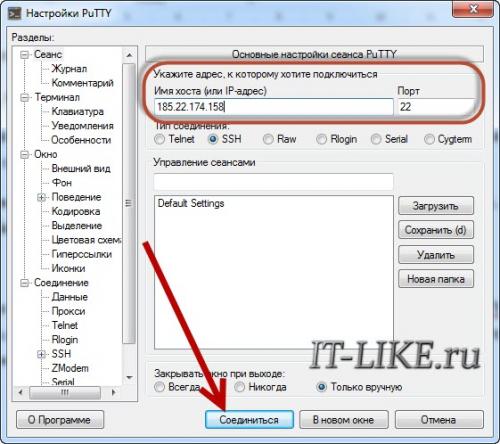

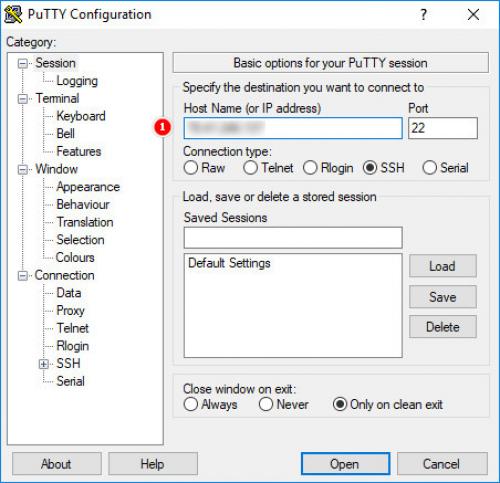

- Создайте новое соединение в Putty

- Введите ваш IP адрес и порт (обычно 22)

- Введите имя для вашего соединения и нажмите сохранить

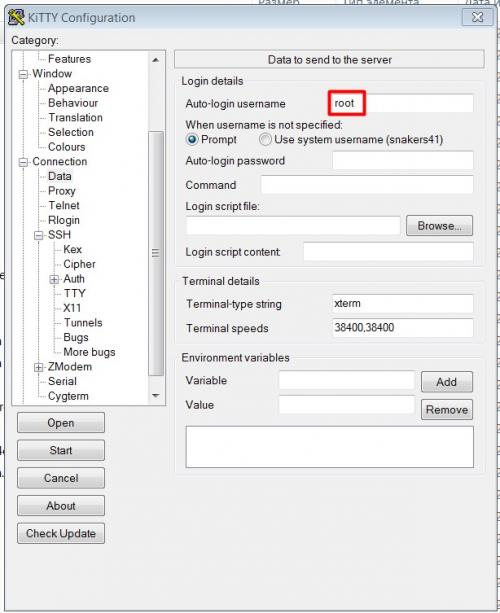

- Пойдите в data -> Auto-login username и введите root

Настройка вашего VDS и прокси сервера

Теперь у вас есть ваш собственный VDS и ssh терминал с root доступом до него. Отлично!

3proxy Debian. Установка прокси-сервера 3proxy на Debian Linux

Если у вас есть свой сервер, VDS или общая машина для выхода в интернет, вы на ней можете установить прокси сервер.

Я имея свой сервер, прокси поставил анонимное, что бы мой реальный айпи не был никому известен. Установку с такой конфигурацией я вам и опишу.

Установка анонимного прокси сервер 3proxy

И так начинаем с начала.

1. Подключаемся к серверу через консоль

ssh root:pass@IP

где pass — ваш рут пароль, IP — айпи адрес сервера

2.Устанавливаем wget (программа для скачивания через интернет)

apt-get install wget

3.Устанавливаем mc (файловый менеджер)

apt-get install mc

4.Устанавливаем библиотеку gcc необходимую для компиляции

apt-get install gcc

5.Обновляем пакеты необходимые для компилирования

apt-get install --reinstall build-essential

6.Загружаем 3proxy

wget http://3proxy.ru/0.6/3proxy-0.6.tgz

7.Разжимаем tar -xvzf 3proxy-0.6.tgz

8.Переходим в разжатую папку cd 3proxy-0.6

9.Компилируем make -f Makefile.Linux

10.Создаем папки

mkdir /usr/local/3proxy

mkdir /usr/local/3proxy/logs

mkdir /usr/local/3proxy/stat

11.Переносим исполняемый файл

cp src/3proxy /usr/local/3proxy

12.Переносим файл для автозапуска

cp ./scripts/rc.d/proxy.sh /etc/init.d/3proxy

13.Записываем информацию в файл автозагрузки

update-rc.d 3proxy defaults

14.Создаем новый конфигурационный файл

touch /usr/local/3proxy/3proxy.cfg

Или переносим из образца конфигурационный файл

cp cfg/3proxy.cfg.sample /usr/local/3proxy/3proxy.cfg

15.Выставляем права

chown -R nobody:nogroup /usr/local/3proxy

16.Переходим в папку cd /usr/local/3proxy и настраиваем 3proxy.cfg запустив mc, выбрав файл и нажав F4:

Можно удалить все и вписать это или подкорректировать там записи совпадающие с этими:

daemon

log /usr/local/3proxy/logs/3proxy.log Drotate 30

internal 79.98.25.99 — IP вашего сервера

external 79.98.25.99 — IP вашего сервера

users ЛОГИН:CL:ПАРОЛЬ

auth strong

flush

allow ЛОГИН

maxconn 20

proxy -a

socks

pop3p -l/usr/local/3proxy/logs/pop3proxy

Устанавливаем пользователя, пароль и айпи адреса вашего сервера (конечно вы можете менять и другие параметры)

17.Запускаем для проверки

/usr/local/3proxy/3proxy /usr/local/3proxy/3proxy.cfg

18.Настраиваем автостарт прокси при перезагрузке сервера.

18.1. Переходим в папку где размещаются файлы автозагрузки cd /etc/init.d/

18.2. Редактируем пути в нашем файле 3proxy, запустив mc, выбрав файл и нажав F4:

У меня получилось так:

#!/bin/sh

#

# chkconfig: 2345 20 80

# description: 3proxy tiny proxy server

#

#

#

#

case "$1" in

start)

echo Starting 3Proxy

/usr/local/3proxy/3proxy /usr/local/3proxy/3proxy.cfg

RETVAL=$?

echo

;;

stop)

echo Stopping 3Proxy

if ; then

/bin/kill `cat /usr/local/3proxy/3proxy.pid`

else

/usr/bin/killall 3proxy

fi

RETVAL=$?

echo

;;

restart|reload)

if ; then

/bin/kill -s USR1 `cat /usr/local/3proxy/3proxy.pid`

else

/usr/bin/killall -s USR1 3proxy

fi

;;

*)

echo Usage: $0 "{start|stop|restart}"

exit 1

esac

exit 0

19.Перегружаем сервер командой reboot и проверяем работоспособность.

Установка проводилась на ОС Debian, на других дистрибутивах возможно будет несколько отличаться.

===================================

Конфиг 3proxy с перебросом портов для использоваиня outlook в качестве локального почтового клиента внутри сети.

Прокси-сервер своими руками. Создаем и настраиваем собственный прокси-сервер

Использование VPN является действенным и надежным способом обхода региональных блокировок, он настолько эффективен, что позволяет преодолевать ограничения даже великого китайского фаервола, считающегося одним из самых продвинутых инструментов фильтрации контента. Тем же целям служит и VPS или виртуальный сервер, только вот в отличие от VPN , он не получил такого широкого распространения среди рядовых пользователей.

Причина тому очень проста, вы сами всё поймете, когда уясните себе разницу между этими двумя технологиями. По сути, VPN и VPS это одно и то же, оба они используют промежуточный сервер со своим IP -адресом, но в VPN применяется шифрование трафика, а в прокси нет. Использование VPN более безопасно, но это не единственное его преимущество, — дополнительное шифрование пакетов позволяет противодействовать даже такой технологии фильтрации как DPI .

Впрочем, сбрасывать VPS со счетов тоже не стоит. Если вы не нуждаетесь в шифровании трафика и хотите изменить IP -адрес только для конкретных программ, можете смело юзать прокси, причем будет лучше всего, если станете использовать свой собственный виртуальный прокси сервер.

Где его взять?

Купить услугу у прокси -провайдеров, главное, чтобы сервер располагался в стране отличной от той, в которой действуют блокировки.

Примечание: цена в месяц на VPS для частных пользовательских нужд составляет в пределах от 2 до 5 долларов США.

Такие прокси -сервера нередко используются для поднятия полноценного VPN , но в данном примере речь идет о выделенном IP , который вы станете использовать для обхода блокировок и который будет указан в письме, переданном вам предоставившим услугу провайдером. В этом же письме вам будут переданы логин и пароль для подключения к серверу. Также вам понадобится специальная программа-клиент , с помощью которой вы станете подключаться к серверу. Называется она Putty .

Установив и запустив утилиту, в разделе настроек Session укажите IP -адрес, выданный вам прокси провайдером.

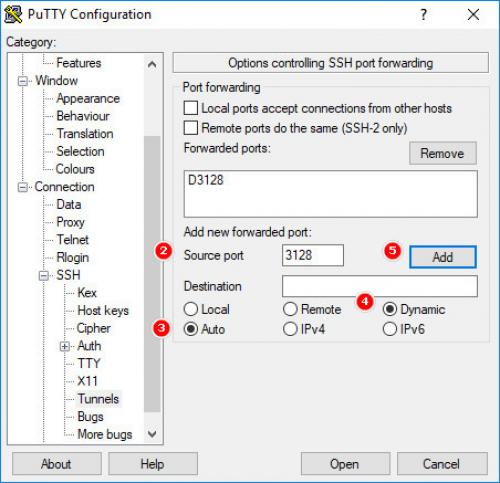

Затем перейдите к настройкам SSH -> Tunnels и укажите в порт (Source Port) 3128 . Включите радиокнопки Auto и Dynamic , нажмите кнопку «Add» .

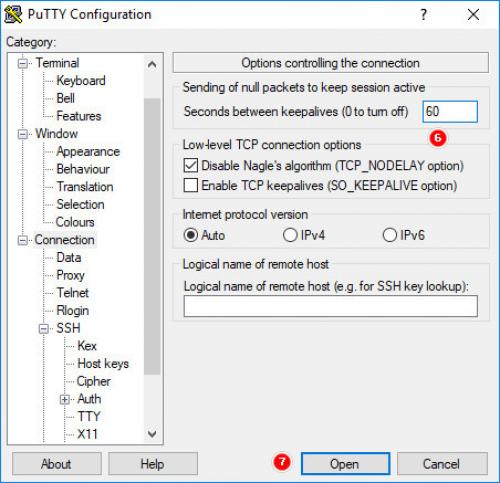

Переключитесь в раздел Connection и задайте время соединения с сервером не менее 60 секунд . Нажмите «Open» .

Введите полученные в письме логин и пароль и соединитесь с сервером.

Теперь осталось только настроить прокси в той программе, с помощью которой хотите получать доступ к заблокированному контенту.

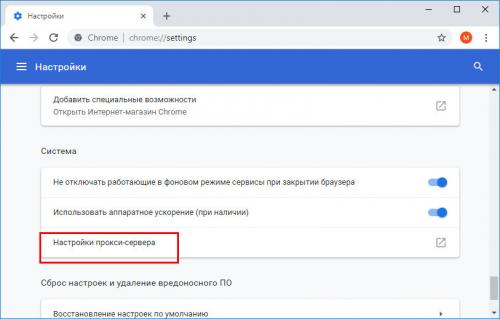

Например, в Google Chrome необходимо будет зайти в настройки Система -> Настройки прокси-сервера .

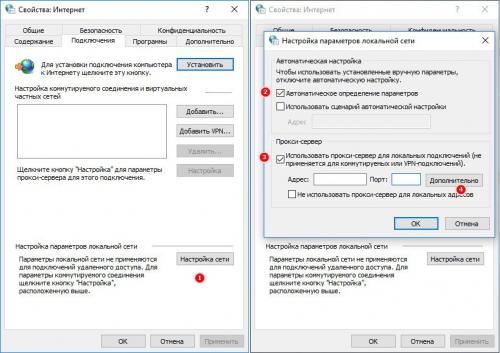

В открывшемся окне свойств интернета включите автоопределение параметров подключения и использование прокси -сервера для локальных подключений. Нажмите «Дополнительно» .

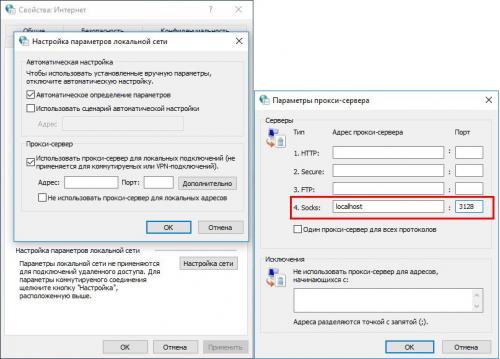

В поле Socks в качестве адреса прокси -сервера вбейте localhost , а порт укажите 3128 .

Примерно так же настраивается прокси и в других программах его поддерживающих. Localhost — это адрес хоста, его дает Putty , 3128 — используемый в ней порт.

Что лучше, VPN или VPS

Поскольку мы затронули тему VPS , у читателей может возникнуть вопрос так что же всё таки лучше, готовый VPN или выделенный прокси-сервер? Однозначно ответить на этот вопрос не так просто. Используя выделенный VPS , вы знаете какая информация хранится на вашем сервере, с другой стороны передаваемый трафик не шифруется, что создает угрозу безопасности.

Использование VPN как готового продукта обеспечивает надежное шифрование, но при этом вы не контролируете сервера, через которые передается трафик. По идее, наилучшим решением было бы совместное использование обеих этих технологий, то есть поднятие собственного VPN на базе VPS , если только техническая реализация окажется под силу юзеру, решившему воспользоваться всеми преимуществами такого тандема.

3proxy tiny free proxy server

| Hot news: | 3proxy 0.9.3 released December, 03 2020. |

| 0.9.3 Bugfixes: 0.9.2 Bugfixes: 0.9.1 - bugfix release Bugfixes: 0.9 intoduces socket options including interface binding for Linux, connection limits and connection ratelimits, user session binding to IP, zero-copy mode for Linux, multiple IPv6 improvements, preliminary RADIUS support, ARM support for Windows. It's recommended to update to 0.9 branch from any older versions. 0.9 now is a stable branch, 10 is a development branch, security-related fixes will be backported to 0.8 branch. |