List of Top 5 best P2P proxy Provider 2022. Top Datacentre Proxies Providers

List of Top 5 best P2P proxy Provider 2022. Top Datacentre Proxies Providers

The usefulness of such a tool goes without saying; however, not all proxy services are created equal, and some are considerably better than others. In that context, we compiled a list of data centre services you can depend on in 2021.

- Luminati – Currently, Luminati is the most popular and best data centre proxy service provider.

- Smartproxy – Outstanding data centre proxy that both rotates IP addresses as well as stores session information.

- Oxylabs – Their data centre proxy network is the largest in the world. Web scraping is particularly useful with this tool.

- Stormproxies – Very reliable US-based service that allows rotating IP addresses in three different ways and has a low entry price for dedicated proxy servers.

- My Private Proxy – This provider has been in business for many years and offers excellent prices on bulk orders.

- SSL Private Proxy – A provider with many specialized services and an experienced staff.

- Proxy-n-VPN – Only supports data centre proxies and has a small pool of IP addresses.

- High Proxies – Scrape, index, and socialize data with no trouble. It has a low entry point.

- Squid Proxies – It sells proxies in bulk but the servers are fast and the coverage is great.

- Blazing Proxies – An inexpensive proxy network that offers good performance.

Squid Proxies. Что такое proxy-сервер и что такое squid

Начну с основ. squid является кэширующим прокси сервером для HTTP, FTP и др. протоколов. Прокси сервер для HTTP - это программа, выполняющая HTTP-запросы от имени клиентской программы (будь то браузер или другой софт). Proxy может быть кэширующим или не кэширующим . Кэширующий, соответственно, сохраняет все запросы в какое-либо хранилище для более быстрой отдачи клиентам, а не кэширующий - просто транслирует HTTP, ftp или другие запросы. Ранее, кэширование трафика позволяло добиться довольно значительной экономии трафика, но в настроящее время с ростом скоростей интернета это немного утеряло актуальность. Прокси серверА можно выстраивать в иерархии для обработки запросов. При этом, прокси серверА взаимодействуют между собой по протоколу ICP .

Squid разработан и может работать на большинстве операционных систем (как unix, так и windows). Лицензируется под лицензией GNU GPL. Способен обрабатывать и кэшировать HTTP, FTP, gopher, SSL и WAIS (убрано в 2.6) запросы, а так же DNS. Наиболее частые запросы хранит в оперативной памяти. На текущий момент существуют 2 стабильные версии squid : 2.7 и 3.1 . С отличиями можно ознакомиться в ссылках в конце статьи. Все зависимости при установке из пакетов у них одинаковые. Конфигурационный файл версии 2 совместим с версией 3, но в 3 версии добавлены новые параметры. В статье я буду рассматривать версию squid3 . Стоит так же заметить, что если устанавливать squid3 , то он свои конфигурационные файлы будет держать в /etc/squid3 , а так же логи по умолчанию в squid3 лежат в каталоге /var/log/squid3/ , а не /var/log/squid/ , как "любят считать" многие анализаторы логов.

Кучу раз упомянуто слово " кэширование ". А что же это, собственно, такое - кэширование ? Это способ хранения запрошенных из Интернет объектов на сервере, находящемся ближе к запрашивающему компьютеру нежели исходный. Интернет-объект это файл, документ или ответ на обращение к какому-либо сервису предоставляемому в Интернет (например, FTP, HTTP, или gopher). Клиент запрашивает интернет-объект из кеша прокси-сервера; если объект ещё не кеширован, то прокси-сервер получает объект (либо от узла сети указанного по запрошенному адресу URL, либо от родительского или соседнего кеша) и доставляет его клиенту.

Прокси-сервер своими руками. Поднимаем свой socks5 proxy-сервер

Вводятся постоянные блокировки, и может возникнуть потребность в бюджетном способе их обхода, например, использование socks5. Как это сделать? Рассказываем в нашем материале.

Если у вас нет своей VDS

Берем, регистрируемся на digitalocean.com,.

Простой способ поднятия VPN

- Создайте аккаунт на Digital Ocean и добавьте свои платежные данные.

- Заходим сюда.

- Скрипт собирает droplet c vpn после установки отдаёт настройки с vpn и все, пользуетесь на здоровье.

И того, всего нужно сделать 3 клика.

Правда это будет стоить $5 в месяц, но можно легко разделить на друзей.

Если кто тестировал VPN в три клика на DigitalOcean и не получалось подключить клиента с Win 10 и в «диспетчере событий» (eventvwr.msc) появляется error 720, то в «Диспетчере устройств» (devmgmt.msc) удалите все сетевые адаптеры начинающиеся с «WAN Miniport» и обновите конфигурацию оборудования. После всё будет работать.

Не очень простой способ поднятия socks5

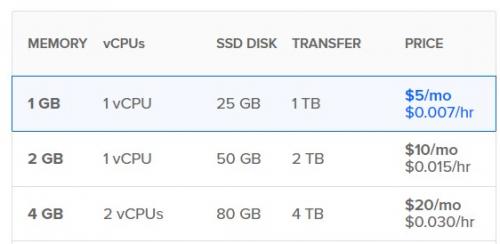

- Выберете самый дешевый тариф как описано ниже (у вас будут списывать деньги за час, а не сразу за весь месяц)

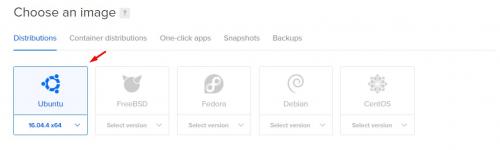

- Создаем новый droplet любой конфигурации, минимальный стоит 5$/месяц, трафик 1TB, чуть дороже 10$/месяц — трафик 2TB, 20$ — 4TB. Операционная система ubuntu 16.04.4 x64 подойдет идеально.

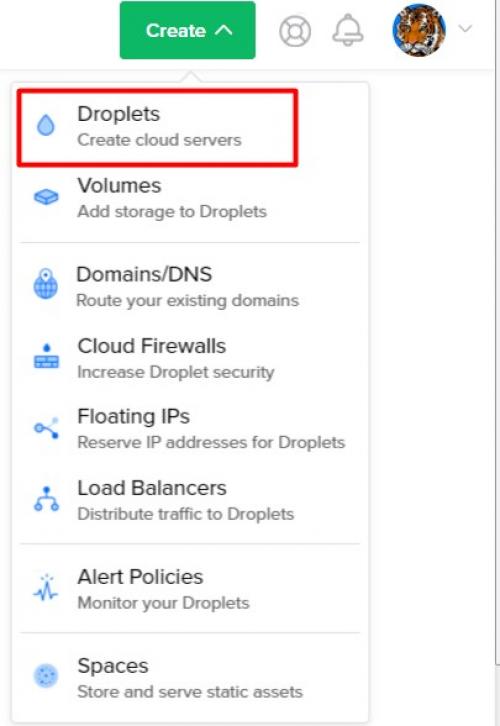

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Просто создайте дроплет. Меню может изменится в будущем, но все будет понятно

Выберете Ubuntu 16.04.

Выберете Ubuntu 16.04.

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

Выберите самый дешевый тариф. Провайдеры типа или Hetzner дешевле, но у DO отличнейший сервис

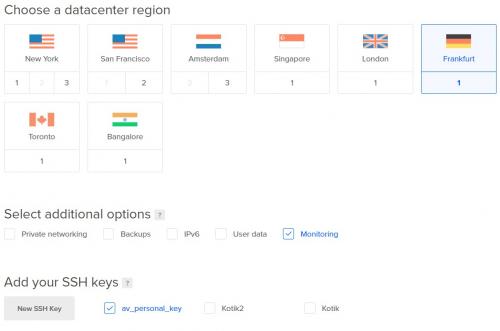

Выберите регион, который ближе всего к вашему

Выберите регион, который ближе всего к вашему

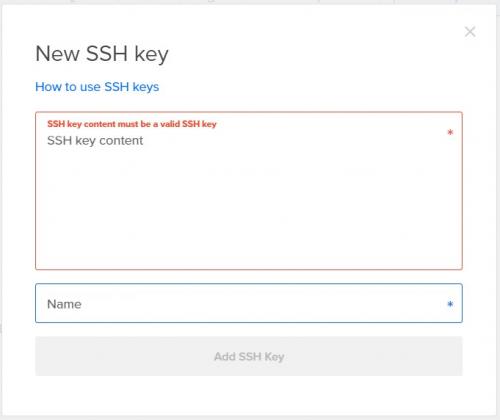

Вы можете заметить, что у вас нет ssh ключа в вашем аккаунте. Если так, то вот чуть про и как их настроить

Если вы пользователь Windows — не беспокойтесь, я расскажу как легко работать с ssh ключами в Windows.

Доступ до вашего VDS

Если вы Linux или Mac пользователь, то вы скорее всего уже знаете как сгенерировать ssh ключи и как использовать их. В этом случае, просто загрузите приватный ключ на ваш аккаунт Digital Ocean и проследуйте дальше.

Также — включение двухфакторной аутентификации добавит безопасности и избавит от головной боли в случае чего.

Есть один момент — DO ожидает формат вашего ключа как если бы он был сгенерирован Linux ssh генератором. Это выглядит вот так:

ssh-rsa AAAAB3NzaC …7QpNuybOgF root@proglib-ubuntu

Теперь часть для windows пользователей

Я лично использую . SSH ключи — это базовый метод контроля Linux серверов и защищенного доступа. Можно прочитать про это на . Если вы Windows пользователь ssh консоль это тоже самое как и cmd.exe.

Не беспокойтесь об этом, на самом деле это довольно просто.

Но если вы сгенерировали ключи через Putty, ваш публичный ключ будет выглядеть как то так и в таком виде он не будет работать с Ubuntu:

---- BEGIN SSH2 PUBLIC KEY ----

Comment: "rsa-key-20180413"

AAAAB3NzaC1yc2EAAAABJQAAAQEAuBflEQeTW9xfNI8N3krfFzxo8iU/NV/3cgxR

d2dkWZwYTaPaJsAoJFPtWhmsRuFuw7naZZOo/VFiqCuuYGaQcYRLrDqvfFjAusJg

B1ZK2YY57kz/ulzO9LqiVta+Fql4jL5244z9FNHF10YXbBZsmYQikAWJCItCxvZh

goY74Sfa5lPRfGojfC0xwayObJjqRcI9PS7z66ixRqO05vPMBekt/7fKoXQ+pUCP

LOVeH8AAWdaRWkvT6waCFSmjVBwfkHoghtR9pp/PZihAxpS5dM8H7AJXlvLEhNSp

6smFlkkz+XU3d3Z2FqSLV9K6pBNlNCRn+G/60xVtTqGDAsdPNw==

---- END SSH2 PUBLIC KEY ----

Убедиться, что ваш ключ будет работать с DO можно следуя этим указаниям

- Создать ключ используя Linux как описано . Вы будете использовать этот ключ на сервере DO.

- Сохраните новые созданные публичный и приватные ключи где нибудь на своем компьютере

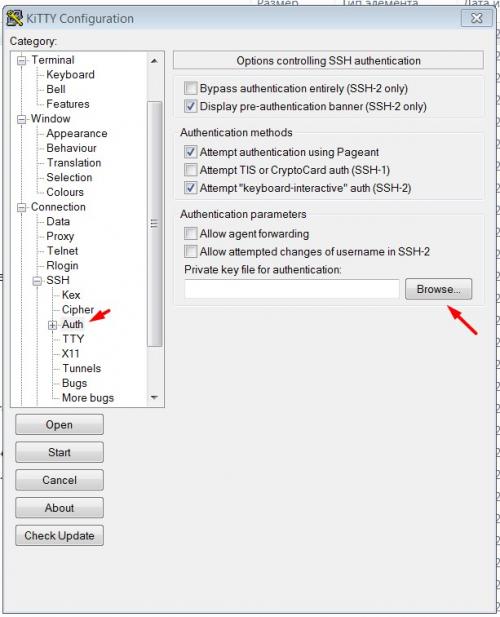

- Загрузите приватный ключ в PuttyGen через Conversion -> Import Key

- Затем нажмите "save private key" — вы будете использовать этот ключ с Putty позже

Конвертирование ключа в PuttyGen

Конвертирование ключа в PuttyGen

Если вы не имеет доступа до Linux консоли, вы можете сгенерировать ключи используя следующие действия**:

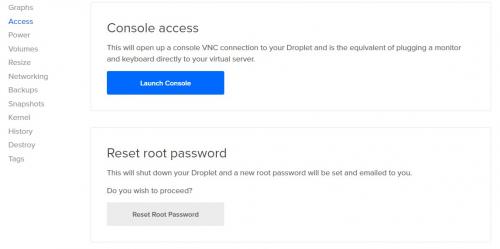

- Создайте дроплет в DO, сбросьте root пароль (смотрите картинку), откройте в онлайн консоли. Создайте ключи там и используйте команду cat для вывода ключа

- Создайте дроплет в DO, сбросьте root пароль, откройте Putty и введите логин, пароль

- В обоих случаях — будет проще создать новый дроплет после того, как нужные ключи будут установлены

Это меню позволяет сбросить пароли и запустить онлайн консоль

Это меню позволяет сбросить пароли и запустить онлайн консоль

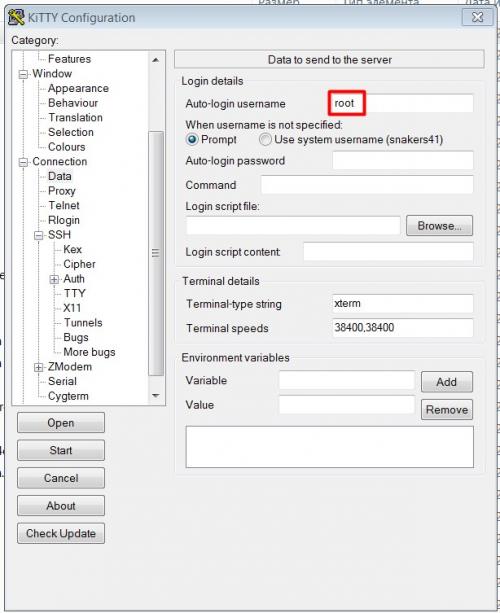

Наконец-то получить доступ до своего дроплета используя Putty и ключи

- Создайте новое соединение в Putty

- Введите ваш IP адрес и порт (обычно 22)

- Введите имя для вашего соединения и нажмите сохранить

- Пойдите в data -> Auto-login username и введите root

Настройка вашего VDS и прокси сервера

Теперь у вас есть ваш собственный VDS и ssh терминал с root доступом до него. Отлично!

Прокси с одним интерфейсом. iptables, прозрачный squid и один интерфейс.

Здравствуйте, господа!

Появилась задача, но увы с iptables я знаком поверхностно.

Имеется:

- Шлюз 192.168.0.1 (DNS, DHCP, iptables)

- Прокси 192.168.0.222 (прозрачный squid)

- Сервера 192.168.0.2-10 (трафик проксировать не нужно)

- Клиенты 192.168.0.100-110 (пул DHCP, пускаем через squid)

На машине прокси с одним интерфейсом развернут прозрачный squid. Хочется весь трафик от клиентов по 80 и 443 порту пускать через него, а все что осталось отправлять прямиком на шлюз.

Вижу 2 варианта реализации:

1) На серверах статикой указан основным шлюзом 192.168.0.1, а клиенты в свою очередь получают DHCP с шлюзом 192.168.0.222 (sqid). Тем самым сервера минуют squid, а клиенты ходят к основному шлюзу через него.

На прокси необходимо пробросить входящий трафик 80/443 через кальмара, все остальное пропускаем дальше на шлюз

net.ipv4.ip_forward в sysctl включил

В данный момент пробовал так, но не удалось:

# Чистим iptable

iptables -F

iptables -X

iptables --table nat -F

iptables --table nat -X

iptables --table mangle -F

iptables --table mangle -X

# Направляем 80 и 443 порт через squid

iptables -t nat -A PREROUTING -i ens192 -s 192.168.0.0/24 -d 192.168.0.0/24 -p tcp --dport 80 -j ACCEPT

iptables -t nat -A PREROUTING -i ens192 -s 192.168.0.0/24 -d 192.168.0.0/24 -p tcp --dport 443 -j ACCEPT

iptables -t nat -A PREROUTING -i ens192 -s 192.168.0.0/24 -p tcp --dport 80 -j DNAT --to 192.168.0.222:3128

iptables -t nat -A PREROUTING -i ens192 -s 192.168.0.0/24 -p tcp --dport 443 -j DNAT --to 192.168.0.222:3129

# Пропускаем DNS c шлюза

iptables -t nat -A OUTPUT -p udp --dport 53 -j DNAT --to 192.168.0.1:53

iptables -t nat -A OUTPUT -p tcp --dport 53 -j DNAT --to 192.168.0.1:53

iptables -t nat -I POSTROUTING -o ens192 -s 192.168.0.0/24 -d 192.168.0.222 -p tcp -j SNAT --to 192.168.0.1

iptables -I FORWARD -i ens192 -o ens192 -s 192.168.0.0/24 -d 192.168.0.222 -p tcp --dport 3128 -j ACCEPT

iptables -I FORWARD -i ens192 -o ens192 -s 192.168.0.0/24 -d 192.168.0.222 -p tcp --dport 3129 -j ACCEPT

2) Второй вариант, на шлюзе пишется правило, что необходимо для диапазана 192.168.0.100-110 входящий трафик по 80/443 завернуть на 192.168.0.222:3128

Набросал что-то такое.

iptables -t nat -A PREROUTING -s ! 192.168.0.100-110 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.222:3128

iptables -t nat -A PREROUTING -s ! 192.168.0.100-110 -p tcp --dport 443 -j DNAT --to-destination 192.168.0.222:3129

iptables -t nat -A POSTROUTING -s ! 192.168.0.222 -p tcp -d 192.168.0.222 -j SNAT --to-source 192.168.0.1

iptables -A FORWARD -s 192.168.0.100-110 -j ACCEPT

Сильно экспериментировать не могу, т.к. все находится в работе.